ランサムウェアを含めたこの手のウイルスは基本的に精度が高いプログラムではありません。

しっかりデバッグと検証を重ねて……などするわけもなくそのまま垂れ流し、それがウイルスです。

実は最近、ランサムウェアに破壊されたPCやNASを拝見いたします。

急に出てきたので出所は……なんでしょう。身代金は……に変わるのでしょうか。

私たちはデータ関連の開発に携わっておりますから、これらの狙う場所がほぼ的確にわかります。

それは端的に最小限の書き込みで最大の破壊効果が得られる場所です。

暗号化、そんな形跡はありません。

なぜならデータを戻す気などはじめから持ち合わせていないためです。

拝見いたしました各ドライブはいずれも最大の破壊効果が得られる場所を壊されていました。

全データがみえなくなるので、それで十分なのでしょう。

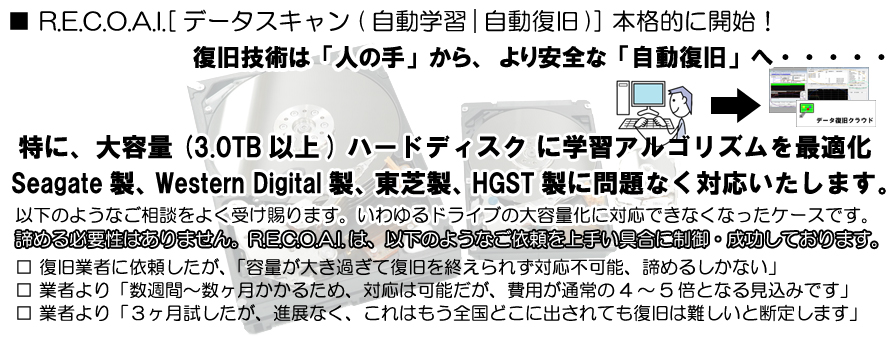

ただし、それでも論理障害とは異なり人為的に破壊されているため復旧難易度は高めです。

でも……このあたりは技術ノウハウが蓄積されているので元に戻す形で復旧できます。

あとです。

暗号化前に「データを抜いた」などで身代金要求もありますよね。

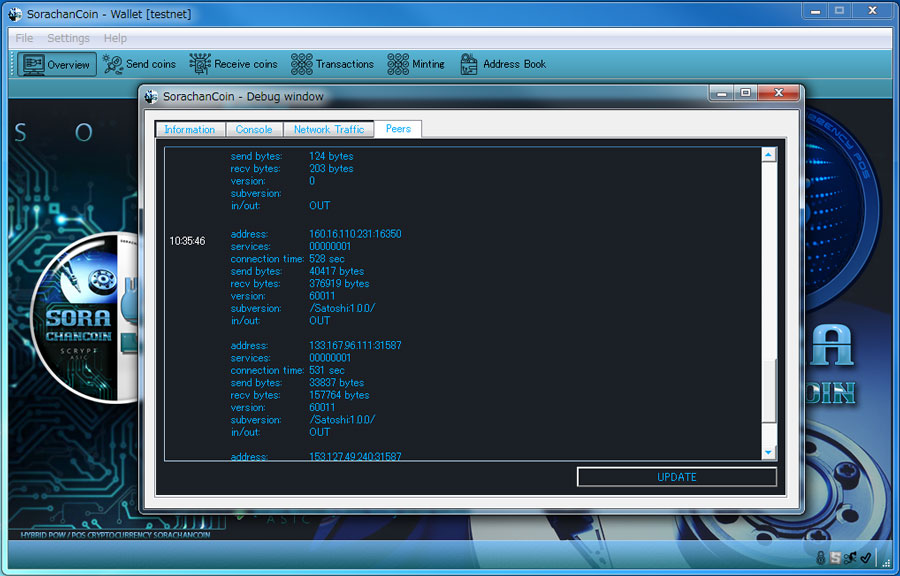

ただ、その割にはその身代金が「BTC、ETH等」なのが矛盾してきます。

それらで要求するには訳があり……やはり足が付きにくいの性質を利用しています。

ゼロ知識証明を組み合わせてアドレスを乱雑化する手法でしょう。

残念ながら、実際にそのような乱雑化処理を自動化するツールなども存在しております。

そして、データを抜くとなるとネットワークに接続する必要があります。

これは足が付く可能性が非常に高く、仕掛けた側に大きなリスクが発生いたします。

単にランサムウェアと乱雑化したアドレスのみを拡散させるだけならネットワークに接続せず相手方より送金されるのを待っているだけになりますから足が付きにくくなります。待っているだけで済むのにわざわざそのようなネットワーク接続を組み込むはずがなく、単に送金を促すだけの脅し要素に過ぎません。よって、ご心配には及びません。

ランサムウェアに対抗するには、手動で別にバックアップを持つことが大切です。

常時稼働のストレージが狙われやすく、自然とサーバ系ならびにNASの被害が多発しております。

ご注意ください。